La competencia tecnológica y financiera crece a diario con nuevas sintaxis, servicios, lenguajes y tecnologías que prometen mejorar la implementación de soluciones informáticas para la gestión de negocios y proyectos en línea.

En este sector, los ataques cibernéticos son una amenaza crítica para las organizaciones al introducir nuevas maneras de penetrar, atacar y comprometer a las industrias. Un ejemplo es el ataque Ransomware cuyo nivel en incidencia ha estado punteando como la metodología principal de daño estructural en las corporaciones.

En este artículo desgranaremos los distintos tipos de ataques a través de API y las estrategias de protección y mitigación que puedes utilizar si te toca enfrentarte a ellos.

[powerkit_toc title=»Table of Contents» depth=»2″ min_characters=»1000″ btn_hide=»false»]

Pero, ¿Ransomware qué es?

Un Ransomware es un tipo de malware – software malicioso – diseñado para penetrar en redes corporativas y encriptar todos los ficheros accesibles a través del escalado de privilegios en usuarios locales mediante claves de encriptación. Estas claves imposibilitan recuperar la información alojada en los archivos infectados.

¿Qué causa el ataque Ransomware?

A diferencia de un Spyware o un Keylogger, los ataques de Ransomware no solo ponen en jaque la confidencialidad de los archivos empresariales sino que además, los convierte en ficheros inaccesibles e ininteligibles. Su técnica de encriptado deforma el lenguaje convencional para aplicar un hashing – o método de encriptado – cuyas claves de desencriptado permanecen en manos del atacante. Pueden alojarse bien de manera local en el dispositivo afectado o ubicarse remotamente en un servidor aparte.

Aunque hay maneras de prevenir y manejar un ataque de Ransomware, no todos tienen éxito. La susceptibilidad a sufrirlos engloba a todos los proveedores de servicios alojados en la web.

La confianza en la efectividad de las aplicaciones Cloud-Native facilitadas por los microservicios AWS han generado una sensación de seguridad que no podría estar más lejos de la realidad. Aunque existan varias capas de acceso en las aplicaciones nativas de la nube, todavía hay maneras de ser infectados por un Ransomware. Descubrámoslo.

Estrategia de ataque Ramsoware

La finalidad de un ataque Ransomware es exigir un rescate para facilitar las claves de desencriptado. Esto permitiría recuperar todos los datos perdidos tras el encriptado con el Ransomware.

La perfección y evolución de esta técnica ha escalado en cuanto a peligrosidad, mutando hacia un ataque combinado en donde se amenaza con revelar información sensible que pone contra la pared a cualquier estructura corporativa. Las organizaciones no solo dejan de garantizar la operatividad del servicio sino que además, se ven enfrentadas a las posibles represalias que puedan causarles la exposición. La salida más rápida resulta ser ceder y pagar a los atacantes para recuperar el acceso, evitando que la incidencia escale de nivel.

A pesar de lo estridente de su nombre, los ataques con este tipo de software no cesan y mantienen una preocupante escalada. Como ejemplo, el reciente incidente ocurrido en México con las instalaciones de Foxconn – una manufacturera de productos electrónicos – que ha visto interrumpido sus servicios tras un ataque de Ransomware.

¿Qué es API Gateway?

Los API Gateways se ubican al frente de las Interfaces de Programación de Aplicaciones (API, por sus siglas en inglés). Son el único punto de entrada para API’s definidas en el back-end y en los microservicios, pudiendo ser tanto un enlace tanto interno como externo.

Al ser el único punto de acceso público, este puente API actúa como protector, garantizando la seguridad, escalabilidad y disponibilidad del servicio. En otras palabras, los puentes API reciben todas las solicitudes hechas por un cliente para luego determinar cuáles servicios son necesarios y unificarlos en una sola plataforma.

¿Cuándo usar API Gateway?

Los puentes API administran el tráfico API desplegándose como un proxy para la gestión del tráfico Norte-Sur y es tradicionalmente implementada en la zona desmilitarizada (o DMZ) de la empresa. El tráfico Norte-Sur describe el tráfico cliente-servidor que moviliza la información desde una ubicación fuera del centro hacia el centro de la información.

Estos puentes tienen la capacidad de forzar que solamente mensajes verificados mediante autentificación y autorización puedan pasar a través de este acceso.

Existen diferentes maneras de que un API Gateway pueda autentificar y dar acceso a los recursos API. Por ejemplo, a través de JWT tokens, llave API, digestión básica HTTP, SAML o usando vías excepcionales para alojar credenciales en los headers del navegador.

¿La tecnología API está exenta de ciberataques?

Los APIs pueden representar una tecnología relativamente nueva, pero susceptible a muchos de los mismos riesgos que han plagado la computación desde los primeros días del internet.

La inyección SQL, por ejemplo, tiene sus raíces en el inicio de la programación cliente/servidor. Se esperaría que en la actualidad los desarrolladores tuviesen la capacidad de parchear este tipo de ataques, pero, sin embargo, pueden ser aplicados fácilmente en aplicaciones web. De hecho, están experimentando un aumento importante a medida que las organizaciones exponen APIs públicas enlazadas directamente dentro de la infraestructura de sus aplicaciones.

Las interfaces de programación de aplicaciones son ventanas dentro de aplicaciones – y como con cualquiera de estas – un API se puede prestar fácilmente para el uso malintencionado. Las APIs diseñadas correctamente tienen la calidad de autodefinirse. Un buen desarrollador debería ser capaz de intuir cómo usar un API con solo inspeccionar su URL, los parámetros de entrada y cualquier contenido devuelto.

Estas interfaces no solamente colocan las aplicaciones bajo la lupa del atacante, sino que además ofrecen un gran potencial para el control malintencionado al incrementar la superficie disponible en las aplicaciones del cliente. Estas interfaces ofrecen a los desarrolladores del lado del cliente – tanto desarrolladores legítimos como potenciales crackers del sistema – un acceso finamente granulado dentro de una aplicación incluso más que en un diseño web típico. Esto se debe a los límites de granularidad para las llamadas a los niveles de backend que se mueven desde áreas internas relativamente seguras (mencionadas antes como las zonas desmilitarizadas) y hacen todo un recorrido hasta la aplicación del cliente que se aloja en internet.

Una aplicación web típica consolida las operaciones de manera granulada – como las llamadas a niveles de información – detrás de páginas web sencillas. En el modelo tradicional web orientado hacia HTML, las interacciones estaban limitadas a niveles básicos. Esto reduce el rango de interacciones potenciales y disminuye la exposición general, particularmente si la aplicación ha limpiado apropiadamente sus entradas.

Las APIs, al contrario, desplazan toda esta frontera de granularidad hacia la aplicación del cliente propiamente. Esto le ofrece al atacante más avenidas para ejecutar un exploit. En vez de tener una única forma actuando como un proxy para muchas llamadas internas hacia los recursos del backend, una aplicación ejecutada como API puede gestionar individualmente todas estas llamadas por sí misma y muchas de ellas podrían exponer vulnerabilidades. Este crecimiento en la superficie de ataque incrementa el riesgo de las organizaciones a la hora de publicar sus aplicaciones en internet.

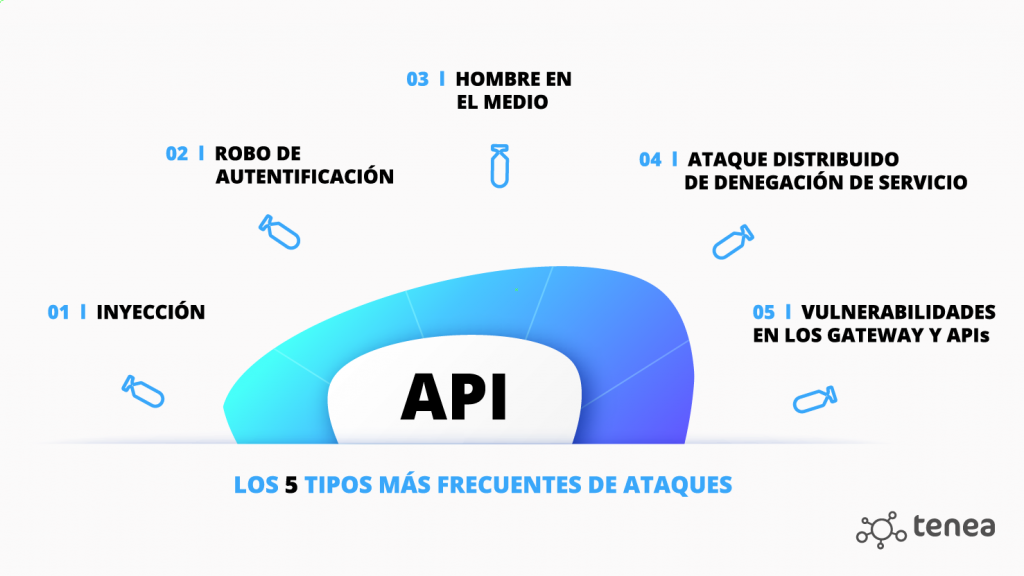

Los tipos más frecuentes de ataques API

Existen diferentes maneras en cómo los ciberdelincuentes pueden penetrar sistemáticamente en las API para efectuar un ataque:

Inyección

Cuando un desarrollador API no limita las entradas a ciertas aplicaciones, los agentes maliciosos pueden ejecutar un ataque de inyección API mediante el envío de un script al servidor con una solicitud que les permite acceder al programa.

Robo de autentificación

Las APIS configuradas con estándares de autentificación equívocos generan vulnerabilidades para las organizaciones, las cuales necesitan evitar que los crackers accedan a los controles de esta API y roben información de sus usuarios. Los procesos inadecuados de autentificación pueden terminar resultando en ataques de fuerza bruta.

Hombre en el medio

La transmisión de información sin firmar o el envío de mensajes desencriptados, los problemas con la configuración de sesión segura o incluso el uso de encriptado SSL/TLS bajo parámetros incorrectos pueden comprometer la seguridad API y hacer a las organizaciones vulnerables a este ataque. Del inglés Man-in-the-middle (MITM), compromete todos los mensajes con el cliente.

Ataque distribuido de denegación de servicio (DDOS)

Las APIS se han convertido en el objetivo de los ataques DDOS. Los atacantes pueden configurar un bot para que apunte hacia el servidor de la API y ejecutar múltiples solicitudes en un dispositivo endpoint hasta que supere la capacidad de respuesta del servicio y provoque la caída del sistema. Es uno de los ataques más populares, y Cloudfare ha sido una de las víctimas más recientes.

Vulnerabilidades encontradas en los Gateway API

El contrabando de cabecera es una técnica en la cuál un atacante engaña al servidor de un front-end introduciendo furtivamente información maliciosa al servidor en el back-end dentro del Header HTTP. Las cabeceras HTTP y HTTPS transmiten información como tipo de navegador del usuario, cookies y dirección IP, así como la página web solicitada.

Se ha demostrado que modificar un HTPP Header se puede realizar fácilmente, solamente basta colocar un espacio en el nombre del encabezado y, posteriormente, escribir algunas letras aleatorias. Al añadir líneas de Script en el Header se puede burlar las políticas de restricción de IP en los puentes de enlace API. Aunque el servidor en el front-end intenta descartar los encabezados inválidos, al realizar esta modificación, es incapaz de interpretar el fallo, concediendo acceso al servidor del back.

Otro tipo de ataque en el contrabando de cabecera es pasar Headers falsos o maliciosos hacia el servidor del back-end y emplear un ataque de envenenamiento en la caché del servidor, lo que permite al atacante crear su propia API y devolver contenido maligno. Una vez se ejecuta esta actuación, el ciberdelincuente puede sobrescribir entradas en la caché del servidor infectado y tomar control del contenido API.

¿Cuáles son los ciberataques más comunes?

Aunque la degradación de HTTPS a HTTP es posible y permita interceptar los paquetes de un cliente hacia nuestra terminal para violar la confidencialidad y apropiarnos de información sensible, podemos encontrarnos con un enlace aparentemente válido que contenga un script en el header y nos exponga ante el atacante.

Aún así, la ingeniería social sigue siendo una de las amenazas más importantes y frecuentes ya que, pone en bandeja de plata el acceso completo a diferentes niveles de cualquier compañía.

Una de las técnicas más usadas por los agentes maliciosos es enviar correos electrónicos aparentemente válidos alimentados por la recopilación de datos que aumentan la efectividad del mensaje. Los usuarios, confiando en el remitente del contenido, acceden o descargan ficheros que pueden infectar al equipo con cualquier malware, siendo el Ransomware uno de los software preferidos para penetrar en las organizaciones.

Estrategias de protección y mitigación ante ciberataques

Diseñar una estrategia de protección y mitigación que pueda blindar la estructura informática de cara a ataques cibernéticos es fundamental. Este plan debe incluir respuesta a todos los escenarios del incidente, enfocándonos en la prevención y campañas habituales de simulación entre los trabajadores para mantenerlos alertas ante posibles intentos de infección, especialmente mediante una de las técnicas más populares: la ingeniería social.

El uso de políticas de seguridad estrictas, como roles de usuarios y grupos bien definidos y limitados, permiten que el acceso a los archivos sensibles del sistema se mantengan mínimamente expuestos a la superficie de un posible ataque.

La aplicación de permisos temporales para ciertos privilegios es una de las más eficaces, el encriptado de la información en tránsito o en reposo, así como también la que está en uso pueden ayudarnos a que la confidencialidad y la integridad de nuestros archivos se mantengan.

Desarrollador Linux

Me encanta la informática, la flexibilidad de Linux, lo fascinante de la virtualización y todo lo relacionado con la ciberseguridad y el pentesting. Suelo escuchar blues, electro y a veces, juego ajedrez.